Le titre est simple. on pourrait croire que Windows n’aurait pas son mot à dire sur le fait d’allumer son ordinateur par le réseau, puisque quand le PC est éteint, il n’est pas « sous Windows »… mais en vrai… si.

À l’heure des écononomies d’énergies, je voulais vraiment pouvoir éteindre mon ordinateur et l’allumer que à la demande si j’en avais besoin en remote. Mais alors que il y a 10 ans la solution était simple, une activation du paramètre dans le BIOS et c’était réglé, aujourd’hui Windows 11 adopte un comportement étrange : Si j’éteins le PC normalement (menu démarrer > éteindre ), impossible de le redémarrer avec un paquet magique Wake-on-LAN. A contrario, si j’éteins physiquement, par exemple avec le bouton Power au lancement de l’ordi, le PC se rallume bien avec un paquet magique.

Bizarre ? Lorsque que j’éteins normalement Windows, impossible de relancer…. Alors que le reste du temps ca marche bien…. Et oui… Il m’a fallu fouiller un peu pour savoir d’où venait le problème.

Déjà, il se trouve que mon Windows n’a pas le mode « démarrage rapide » (vous trouverez ça dans les paramètres d’alimentation avancés), n’est pas configuré en mode « Fast Boot » dans le BIOS et a bien la fonction « Wake Up by PCIe » activée dans le BIOS (enfin UEFI mais bon vous avez compris je suis vieux).

D’où peut bien venir le problème…

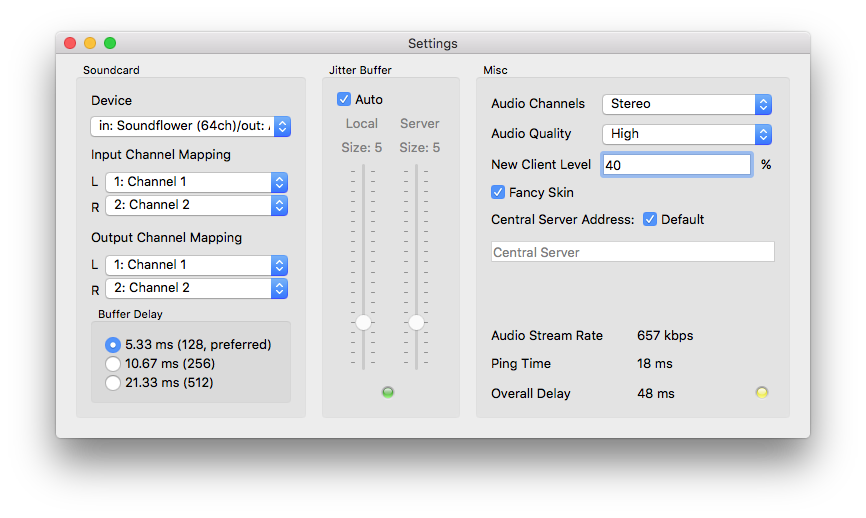

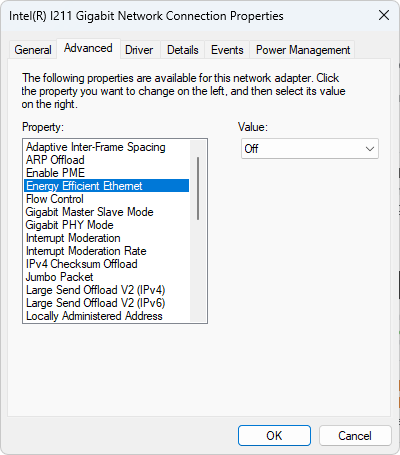

Il se trouve que j’avais les drivers de base de Windows 11 pour mon chipset réseau Intel I211. Du coup en installant les derniers drivers de chez Intel, j’ai pu retrouver quelques options supplémentaires à activer sur ma carte réseau dans les « propriétés avancées » :

- Wake on Lan : Enabled

- Wake on Magic Packet : Enabled

- Wake on Pattern Match : Enabled

- Energy Efficient Ethernet : OFF

- Wake on link settings : FORCED

- Wait for Link : ON

- Enable PME : Enable

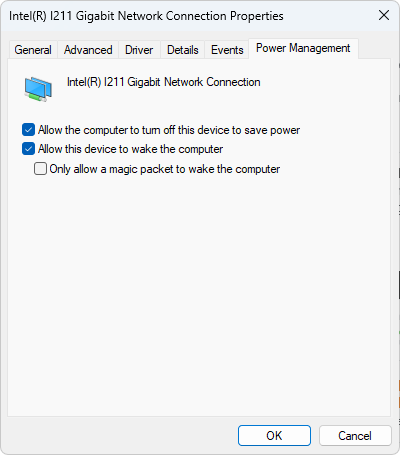

Aussi, n’oubliez pas d’activer « Allow this device to wake the computer ».

Bon, ca, c’était la base. Il me manquait certains trucs certes… Mais bon, même avec ça, les symptomes étaient toujours là.

Du coup, j’ai bien vérifié que le mode Hibernation était enlevé. Dans Powershell en admin tapez :

powercfg /hibernate offEt là…………….. Toujours pas !

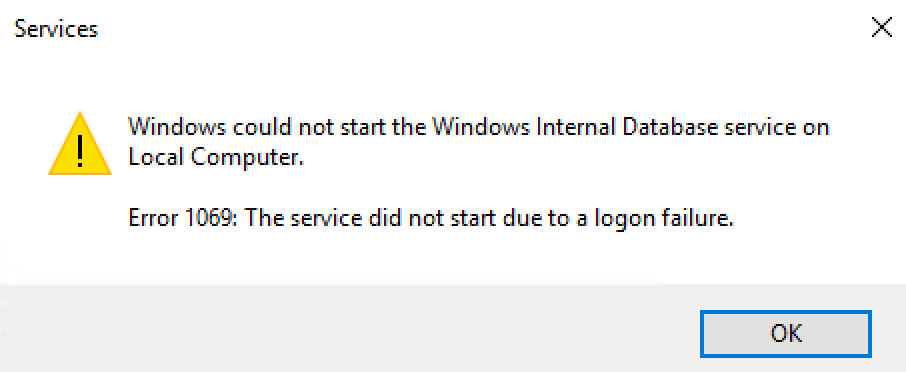

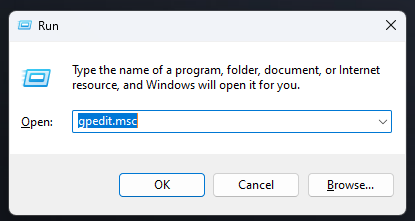

De recherches en recherches, je tombe sur une explication : il se trouve que Windows met l’ordi en mode « Deep Sleep » lors de l’extinction, un mode appelé aussi S5. Il faut alors soit désactiver ce mode dans le BIOS (moi j’ai pas donc c’est la merde), soit autoriser le Wake on LAN en mode S5 dans Windows. Pour celà, direction l’éditeur de registre. Dans

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\NDIS\ParametersCréez une nouvelle valeur DWORD 32 bits nommée

AllowWakeFromS5et donnez lui la valeur 1. Si elle existe déjà,il faut juste changer la valeur.

Il m’a fallu plus d’une heure et de multiple reboots pour trouver ce satané paramètre qui me permet ENFIN de pouvoir éteindre mon ordinateur et de l’allumer qu’au besoin. J’espère que vous ferez bon usage de mon tuto et que ca vous servira !